Böswillige Konten

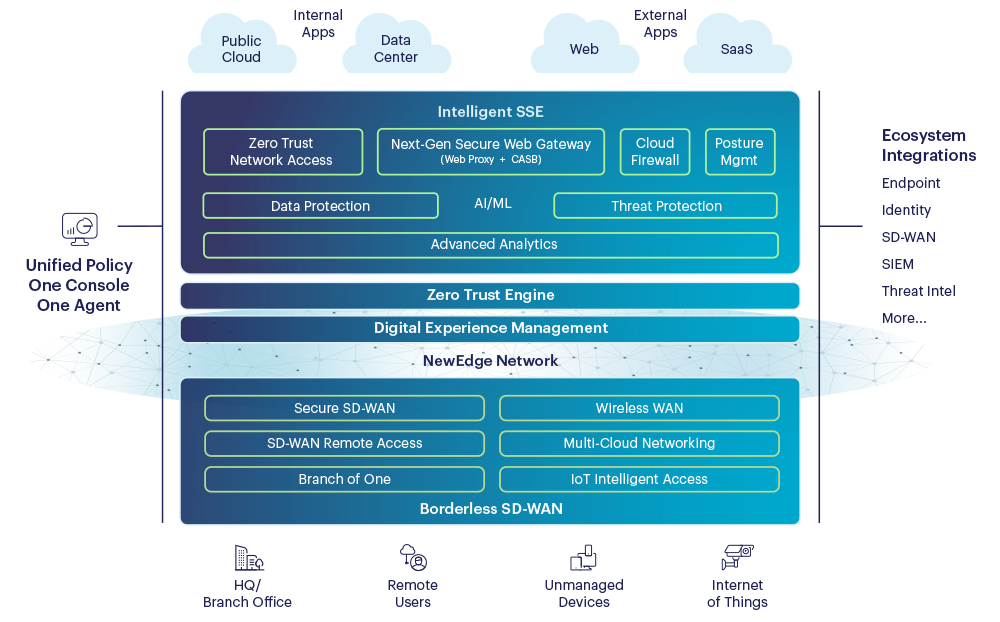

Angreifer verwenden nicht autorisierte Kontoinstanzen innerhalb vertrauenswürdiger verwalteter Cloud-Dienste und -Anwendungen, um Schadsoftware zu senden und bereitzustellen. Veraltete Abwehrmaßnahmen kennen Kontoinhaber in der Regel nicht, aber Netskope Cloud XD™ versteht den Benutzer, die Anwendung, die Instanz, das Risiko, die Daten und die Aktivität und kann so nicht autorisierte Instanzen blockieren und diesen Angriffsvektor verhindern.